Зуев Н.М.

Детективная история №8. Безопасность безопасности рознь…

Зуев Н.М. |

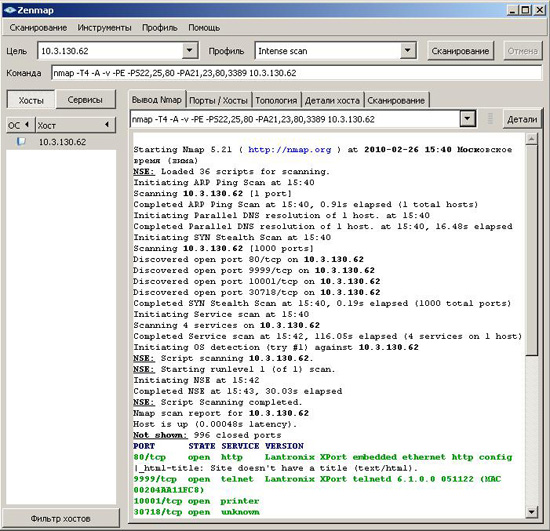

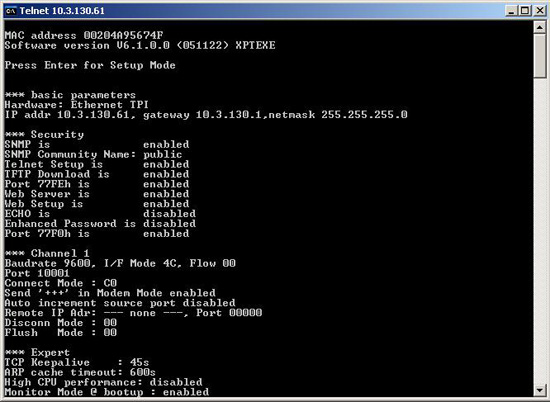

Дело происходило в пятницу. Рабочий день близился к концу. Настенные часы (кстати, подарок «Технотроникс») уже показывали 16:45, впереди долгожданные и длительные выходные (в ознаменование Дня Защитника Отечества). Трудовой люд начал приступать к сборам домой. Но не тут то было – тишину нарушил аварийный сигал в «квитировании» у администратора. Причина – «отвалились» четыре БИКа по сети Ethernet (причём находящиеся в одной подсети 10.3.10.xx). Проблема, казалось бы, ясна, как день. Как правило, решается одним звонком к специалистам участка эксплуатации сети передачи данных. Через некоторое время специалист перезванивает и оглашает результаты проверки: все порты работают. Ехать на объекты и производить какие-либо манипуляции с БИКами (типа перезапуска или, что ещё хуже, замены модулей связи RS-ET) не хотелось. К тому же выявилась странная особенность – БИКи пингуются, но при этом находятся в аварийном состоянии. Все попытки подключиться через «телнет» к «икспортам» завершались неудачно, требовалось ввести пароль, который никому неизвестен. Через утилиту XportInstaller удалось перезаписать сетевые параметры портов и перезагрузить их. Наконец-то через «телнет» вошли в свойства икспортов. И здесь нашему взору предстала невиданная ранее картина: в меню Channel1 установки отличались от общепринятых (сравнили с другими рабочими икспортами), стояла скорость 38400 (должна быть 9600 бод) и Port был сброшен в 0 (известно, что в «Опросе» используется порт 10001). Дело осталось за малым – в икспорты забить правильные установки. Наконец, всё заработало!

Рис. 2. Окно программы Telnet

Ну и самое главное. Что же явилось причиной неожиданного выхода устройств из строя? Первая мысль, которая пришла в голову, что служба безопасности проводила сканирование сети на выявление уязвимостей, и наши БИКи случайно попали под действия этого сканирования.

Эта гипотеза и подтвердилась. На следующей же неделе выяснилось, что наш специалист по защите информации программой NMAP сканировал сеть в «интенсивном» (с имитацией ДОС-атаки) режиме, что оказалось губительным для икс-портов. То же самое было подтверждено экспериментально с отдельно подключённым БИКом. Программой NMAP он был выведен из строя.

Рис. 3. Окно программы NMAT

Данные виды работ службой безопасности проводились и ранее, но обходили наши устройства стороной (как говорится, «Бог миловал»). Но всё же пришлось передать в эту службу список IP-адресов наших устройств «Ценсор», чтобы подобная ситуация не повторялась.

Надеюсь, что данная статья поможет другим пользователям АПК «Ценсор-Технотроникс» избежать таких проблем. Если на предприятии имеются специалисты по защите информации, они должны быть в курсе, что в сеть включены устройства «Ценсор-Технотроникс».